****************************************************************************

IGW(Internet Gateway) -> 인터넷게이트웨이는 리전에 종속적

aws subnet -> VPC에 종속적

routing table -> VPC에 종속적

보안 그룹 -> VPC에 종속적

*****************************************************************************

실습

VPC 생성

IGW(인터넷 게이트웨이) 생성

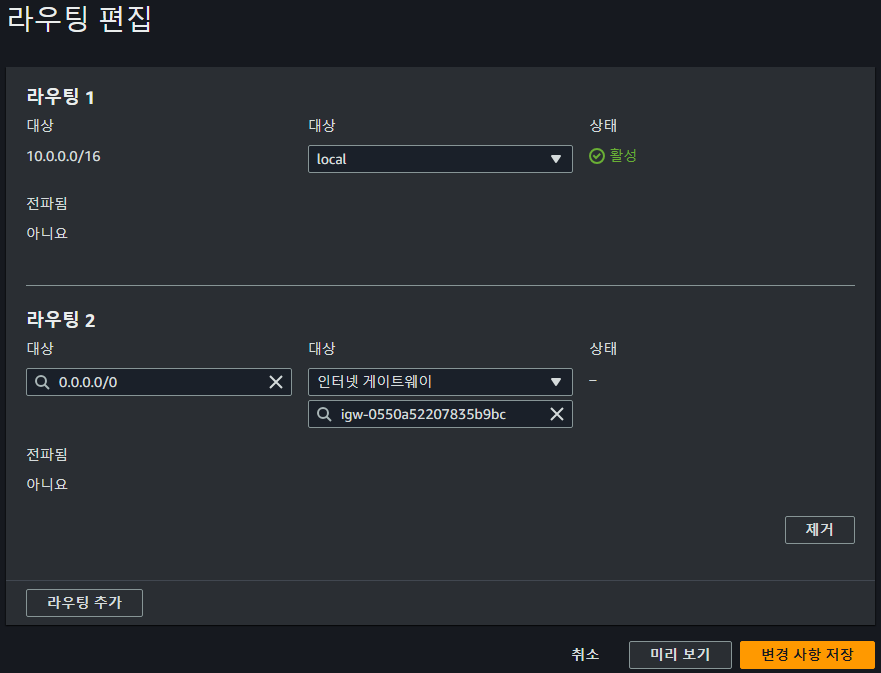

Routing table 생성 -> VPC 생성시 자동으로 생성되긴함!

Subnet 생성

인스턴스 생성

생성한 AWS 기능 삭제

- VPC 삭제 하기 위해서는 그위해 생성한 인스턴스 부터 삭제해야됨

- 위에 생성한 라우팅테이블 인터넷 게이트웨이 서브넷은 VPC 삭제할때 동시에 삭제가능

위 실습 내용 Cloudformation으로 코드 작성 (VPC.yml)

ip 설정 방법 2가지

1. 인스턴스 속성값을 통해서 사설ip나 공인ip 설정가능

2. ENI 와 EIP 따로 생성해서 인스턴스연결로 ip설정가능

퍼블릭 서브넷의 기준 -> 공인ip와 라우팅테이블 의 경로설정이 되어있어야 퍼블릭 서브넷이라고 할수있음

프라이빗에 접속할때에는 퍼블릭을통해서 접속하는데 프라이빗에는 처음 인스턴스를 생성할때 키의 공개키가 심어져있어서 현재 내 로컬위치에 저장된 개인키를 복사해와서 퍼블릭으로 접속시도해야됨

개인키 파일을 만들때 664로 파일이 생성되는데 권한이 너무 많아서 접근오류뜸

chmod 600 id_rsa

ssh -i id_rsa ec2-user@10.0.1.8위 명령어로 프라이빗 인스턴스에 접속가능

인스턴스 자체는 사설ip밖에 모름 만약 공인ip가 존재하면 VPC에서 관리함 -> NAT 역할을 함

'AWS 정리' 카테고리의 다른 글

| AWS client-VPN (0) | 2024.06.24 |

|---|---|

| AWS 네트워크 연결 옵션 (0) | 2024.06.21 |

| NAT 인스턴스 (0) | 2024.06.11 |

| EC2 실습 (0) | 2024.06.05 |

| On-premise VS Cloud VS Colocation (0) | 2024.06.05 |